浅析计算机网络安全隐患及防范措施

(250013 山东省军区)

【摘 要】计算机网络在人们的日常生活和工作中得到极为广泛的应用,但同时存在诸多安全隐患。本文主要分析了计算机网络存在的安全隐患并提出了防范措施。

【关键词】计算机网络;安全隐患;防范措施

随着科学技术的发展,计算机网络在人们的日常生活和工作中得到了极为广泛的应用。网络安全问题也随之增多。

我们要采取有效措施,提高网络安全,充分发挥计算机网络的效能。

一、计算机网络安全

计算机网络安全一般是指采取相应的管理、技术和措施,保护计算机网络系统中硬件、软件和数据资源不遭到更改、泄露和破坏,从而维护计算机网络系统正常运行。计算机网络安全主要包含四个方面。一是信息完整性。信息在传输、交换和存储处理过程中不被恶意修改、破坏和丢失的特性。二是可用性。网络信息可被授权实体正确访问,并按要求能正确使用或在非正常情况下能恢复使用的特征。三是保密性。信息不被泄露给未经授权的个人或实体。四是可控性。对流通在网络系统中的信息传播及具体内容能够实现有效控制的特性。

二、计算机网络存在的安全隐患

计算机网络面临的安全隐患主要是人为因素、网络设备、网络信息和运行环境等方面。网络安全的风险及脆弱性涉及计算机网络设计、结构、层次、范畴和管理机制等方面。 [1]

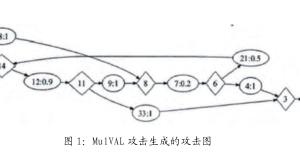

一是计算机网络系统存在的安全隐患。计算机网络系统的开放 性、共享性及复杂性导致的安全隐患。用户通过计算机网络的开放端口连结网络,这些开放的端口和通信协议很容易遭到侵入和攻击。常见的是网络黑客攻击。网络黑客通过网络对用户网络进行非法访问、破坏和攻击,其危害性由黑客的动机决定。一是为了满足精神需求,有些黑客窥探用户的秘密或隐私仅仅为了满足自己的猎奇心理和心理欲望。二是为了得到物质利益,获取金钱和财物。有些黑客会非法侵入用户计算机系统,纂改用户目标网页和内容,想法设法攻击用户,造成极大的负面影响,严重的话甚至会使网络瘫痪。有些黑客主要从事网络恶意攻击和破坏,入侵毁坏用户的计算机系统,纂改、毁坏、删除、窃取重要的数据,如窃取国防、军事、政治等机密,损害集体和个人利益,危及国家安全。

二是计算机网络服务协议存在的安全隐患。互联网基础协议TCP/IP、RPC、FTP、E-mail和NFS是公开的,存在许多安全漏洞和隐患。例如TCP/IP协议在设计初期只注重异构网的互联,没有考虑到互联网的安全问题。在网络上传输的IP数据包本身不具有任何安全特性,从而导致在网络上传输的数据包很容易泄露或受到攻击。如伪造IP包地址、拦截、窃取和篡改等。这样很容易引起计算机网络安全风险。

三是计算机操作系统存在的安全隐患。计算机操作系统的体系结构漏洞导致计算机系统存在较大的安全隐患。操作系统设计与开发时容易留下漏洞和隐患。一些操作系统的程序如LINUX、Windows系统,可以通过打“补丁”或者版本升级的方式进行动态链接。这个过程极易遭受计算机病毒攻击。计算机病毒是指在计算机程序中插入的破坏计算机功能或者数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。计算机病毒种类繁多、传播速度快、传播形式多,具有隐蔽性、潜伏性、破坏性和传染性的特点。

四是计算机网络安全管理方面存在的安全隐患。虽然计算机技术飞速发展和广泛应用,但是网络安全的法律法规和管理政策不够健全和相对滞后。计算机网络安全管理机构不健全,岗位职责不明确,管理密码和权限混乱。一些用户安全防护意识不强,甚至出现监守自盗情况。另外网络安全规范和标准不统一。不同的个人、企业、政府和国家对网络信息安全的需求目标不一样,致使计算机网络存在安全隐患。

三、计算机网络安全防范措施

为了实现计算机网络安全,消除计算机网络安全漏洞,我们可以采取以下措施:

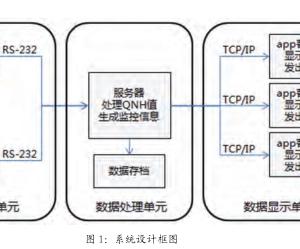

一是加强计算机系统安全防范。根据计算机网络系统和操作系统的特点,有针对性地为系统提供应急修复方法、保障措施和安全策略机制等。一是设置网络防火墙。防火墙技术较为常用的类型包括应用级防火墙和包过滤。应用级防火墙通过代理机制完成有效防御。外界用户要想进入内网,需要通过代理服务器。二是加密技术。加密技术包括对称性以及非对称性加密两类。 [2] 对称性加密又叫做私钥加密。即进行加密处理的密钥可通过破解完成推算,相反也是如此。

二是采用身份认证和访问控制处理技术。主要包括身份认证、数字签名、访问控制和安全审计技术。身份认证主要有静态密码方式、动态口令认证、生物识别技术和UKey认证。数字签名是以电子形式存储于数据信息中,用于辨识数据签署人的身份并表明签署人对数据中所包含信息的认可。

三是采用虚拟专用网技术和GAP隔离技术。虚拟专用网技术即VPN技术。为了完成对信息数据的可靠安全保护,我们可在公共网络系统中创建加密数据通道。包括路由器包过滤和隧道技术。隧道技术为一类封装处理手段,我们可通过网络传输工作协议,使系统数据封装于自身网络系统之中,进而完成加密传输的目标。路由器包过滤应用路由器进行监视,并对网络系统中的IP包进行过滤,杜绝发出可疑的数据包。GAP技术采用网络隔离技术,使用带有多种控制功能的固态开关读写介质连接两个独立主机系统的信息安全设备。

四是完善法律法规、加强网络安全管理。网络安全管理涉及机构、人员、软件、场地、安全审计等。在国家层面制定相关法律法规,规范网络合理、合法使用,明确网络使用者和网络服务提供者的权限和责任,严厉打击利用网络进行违法犯罪的活动,严禁破坏网络安全的行为。加强用户网络安全防护意识宣传教育,加强网络安全防护的宣传力度,加大网络安全防护信息的传播力度。加强对网络用户和网络服务提供者法制观念的教育,提高网络使用者的法律意识,使他们全面地了解网络安全的重要性以及信息泄露的危害性。

参考文献:

[1]龚铁军. 《网络安全实用技术》,北京:清华大学出版社,2011.1.

[2]谢希任. 《计算机网络安全》,北京:电子工业出版社,2017.1.